در گذشته هکرها با برخی اهداف شخصی مانند کسب شهرت، سرقت از حساب بانکی اشخاص و… یا با اهداف سیاسی و اجتماعی (مانند هکتیویستها) حملات سایبری خود را طراحی و اجرا میکردند. در سالهای اخیر افزونبر موارد گفته شده، شاهد شکلگیری و رشد درخور توجه گروه دیگری از هکرها بودهایم که با حمایت دولتها شکل گرفتهاند و به نوبهی خود میتوانند به مراتب خطرناکتر از گروههای دیگر باشند.

در واقع از زمانیکه کشورها به قدرت حملات سایبری و قابلیتهای آن پی بردند، شروع به استخدام و آموزش هکرها و سرمایهگذاری سنگین در این زمینه کردند. این سرمایهگذاریها سبب شد تا هکرهای دولتی دیگر دغدغههایی مانند درآمد و شغل نداشته باشند و تمام تمرکز خود را صرف توسعهی روشهای نفوذ پیشرفته کنند.

به این ترتیب، نفوذ در سالهای اخیر شکل جدیدی به خود گرفته است، بهگونهای که گروههای هکری زیر چتر حمایت دولتها از بالاترین سطوح تخصص و تجهیزات در زمینههای مختلف علوم کامپیوتر (از دانشهای اساسی نفوذ مانند برنامهنویسی بدافزار گرفته تا حتا در برخی کشورها دانش هوش مصنوعی و یادگیری ماشین) بهرهمند شدهاند.

این نفوذگران در حملات سایبری خود میتوانند بهدنبال اهداف مختلفی باشند که از جمله مهمترین آنها میتوان به جاسوسی و سرقت اطلاعات از دیگر کشورها، تخریب زیرساختهای حیاتی (مانند برق، آب و…)، جابهجایی پول یا پولشویی، اهداف نظامی و… اشاره کرد.

برای مقابله با این نفوذگران لازم است تا سازمانها دانش سایبری خود را به اندازهی نفوذگران یا دست کم در حدود آن بهروزرسانی کنند و با روشهای نفوذ آشنا باشند. به همین دلیل است که در بسیاری از کشورها از نفوذگران کلاهسفید در کنار متخصصان امنیتی استفاده میکنند تا با دید کاملتری نسبت به گذشته، خود را برای مقابله با حملات سایبری و پاسخگویی به آنها آماده کنند.

متاسفانه در کشور ما نهتنها تدبیری برای حمایت یا تربیت هکرهای کلاهسفید و بهرهمندی از دانش آنها در راستای افزایش امنیت سایبری کشور اندیشیده نشده است، بلکه به نظر نمیآید برنامهی مشخصی نیز در این زمینه برای آیندهی نزدیک وجود داشته باشد (دست کم تا جایی که ما اطلاع داریم).

یکی دیگر از مشکلاتی که در بین کارشناسان فناوری اطلاعات و حتا بسیاری از کارشناسان امنیتی کشور مشاهده میشود این است که بیشتر اوقات، تصور واضح و درستی از نفوذ و روشهای مورد استفادهی نفوذگران در دنیای واقعی امروز ندارند. در واقع کلیات فرآیند نفوذ مانند گردآوری اطلاعات، حمله و گسترش دسترسی را میدانند، اما آگاهی آنها دربارهی جزییات یک حملهی سایبری ساختارمند، فراتر از دورههای ابتدایی مانند CEH نمیرود. برای نمونه، میتوان به ناکامیهای رخداده در راهبری SIEMهای بیشتر سازمانهای دولتی اشاره کرد که تجربهی موفق راهاندازی این سامانهها (منطبق با استاندارد روز دنیا) در کشور (جدا از انتخاب محصول داخلی یا خارجی) بسیار نادر است.

البته این موضوع به معنی دانش پایین تمام افراد فعال در حوزهی امنیت سایبری کشور نیست، اما نمیتوان این واقعیت را پنهان کرد که تعداد متخصصان با دانش روز امنیت سایبری فعال در داخل کشور بسیار کم و بههیچ وجه پاسخگوی نیاز امنیتی امروز ما نیست. نباید این موضوع را نیز از نظر دور داشت که از همین تعداد متخصص نیز حمایت نشده است و از دانش آنها بهدرستی استفاده نمیشود.

در نتیجه، پس از چند سال فعالیت در زمینهی امنیت سایبری و مشاهدهی کمبودهای گفته شده در سطح سازمانها، بانکها و شرکتهای دولتی و خصوصی کشور، تصمیم گرفتیم تا با انتشار یک سری مقالات، محتوایی را مطابق با مباحث روز امنیتی دنیا و با تمرکز بر بخشهایی از امنیت سایبری ایران، که به نظرمان نیاز به توجه بیشتری دارند، به زبان فارسی تولید کنیم.

این سند نخستین مقاله از سری مقالات گفته شده است و امیدواریم که مقالات بعدی نیز بهزودی آماده و دردسترس علاقهمندان قرار بگیرد. در این مقاله، ابتدا به بررسی وضعیت ایران از نظر حملات سایبری و این واقعیت که آیا کشور ما یک هدف حملات سایبری به حساب میآید یا خیر پرداخته شده است. در بخش بعد روشهای پرکاربرد مورد استفادهی نفوذگران برای نفوذ به سازمانها و در بخش پایانی یک سناریوی شبیهسازی شده از نفوذ به یک سازمان و گسترش دسترسی و سرقت اطلاعات حیاتی آن سازمان توسط نفوذگران شرح داده شده است.

آنچه در این کتابچه میخوانید:

- حملات سایبری هدفمند در سطح دنیا و ایران

- ایران، هدف حملات سایبری

- آیا تمام حملات سایبری موفق، در رسانههای خبری اعلام میشوند؟

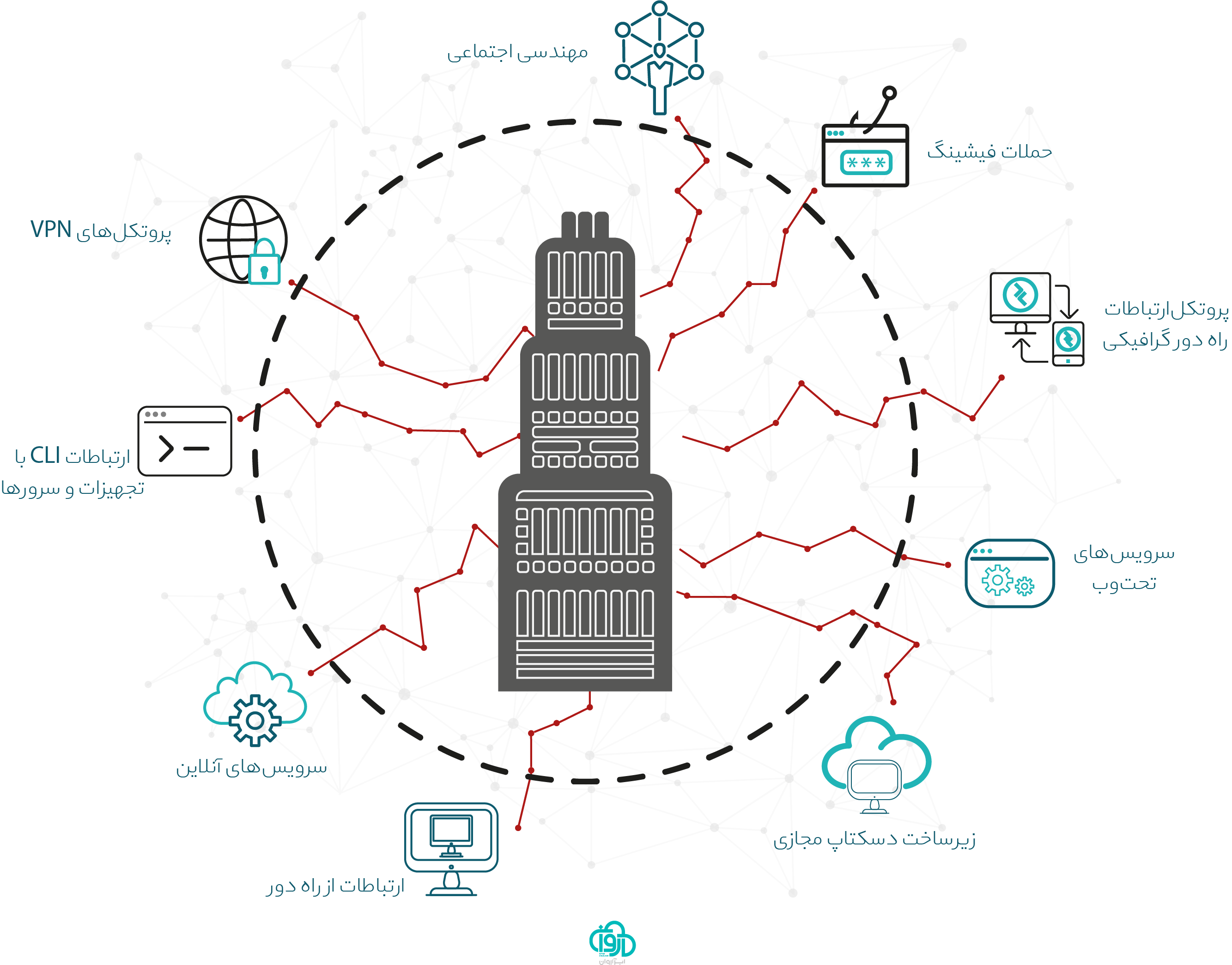

- انواع روشهای متداول نفوذ به شبکهی سازمانها

- نفوذ به زیرساخت از راه سرویسهای تحت وب

- راهکارهای مقابله با نفوذ به زیرساخت به واسطهی سرویسهای تحت وب

- روشهای متداول نفوذ با استفاده از راهکارهای ارتباط از راه دور

- مقابله با نفوذ مهاجمان از طریق راهکارهای ارتباط از راه دور

- حملات مبتنیبر مهندسی اجتماعی

- مقابله با حملات مهندسی اجتماعی

- اکسپلویت آسیبپذیریهای سیستمعامل و سرویسها

- مقابله با حملات مبتنی بر اکسپلویتهای zero-day و غیر zero-day

- نفوذ به سازمان قربانی در یک نگاه

- شبیهسازی یک حملهی سایبری در سطح متوسط

- شناسایی هدف

- نفوذ اولیه به سازمان هدف و گسترش دسترسی در شبکه

- چگونه با استفاده از یک SIEM با پیکربندی درست میتوانستیم این نفوذ را بهموقع شناسایی کنیم؟

2 دیدگاه

تدوین این مقاله و این کتابچه حرکت مثبت ی بود.ممنونم.

بسیار مطلب عالی و دقیقی بود.